单点登录(SSO)

Hugging Face Hub 允许你为组织实现强制单点登录(SSO)。

我们支持 SAML 2.0 和 OpenID Connect (OIDC) 协议。

工作原理

启用单点登录后,组织的成员必须通过你的身份提供商(IdP)进行身份验证才能访问组织命名空间下的任何内容。公共内容仍可供非组织成员的用户使用。

我们使用电子邮件地址来识别 SSO 用户。作为用户,请确保你的组织电子邮件地址(例如你的公司电子邮件)已添加到你的用户账户。

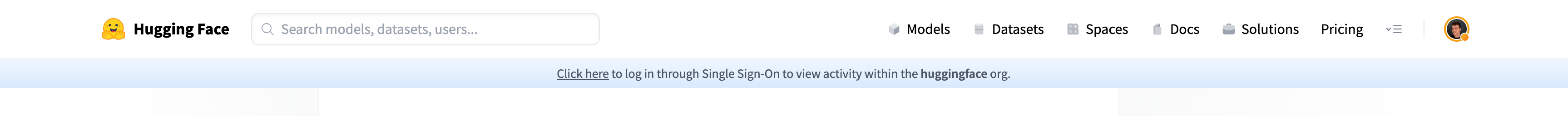

当用户登录时,将提示他们完成单点登录身份验证流程,显示类似以下的横幅:

单点登录仅适用于你的组织。成员可能属于 Hugging Face 上的其他组织。

我们支持角色映射和资源组映射。根据你的身份提供商提供的属性,你可以动态地将角色分配给组织成员,或授予他们访问组织中定义的资源组的权限。

支持的身份提供商

你可以轻松地将 Hugging Face Hub 与各种身份提供商集成,例如 Okta、OneLogin 或 Azure Active Directory (Azure AD)。Hugging Face Hub 可以与任何符合 OIDC 或 SAML 的身份提供商配合使用。

如何在 Hub 中配置 OIDC/SAML 提供商

我们提供了一些指南,可帮助你根据选择��的 SSO 提供商进行配置,或从中获取灵感:

- 如何在 Hub 中使用 Okta 配置 SAML

- 如何在 Hub 中使用 Okta 配置 OIDC

- 如何在 Hub 中使用 Azure 配置 SAML

- 如何在 Hub 中使用 Azure 配置 OIDC

- 如何在 Hub 中使用 Google Workspace 配置 SAML

- 如何在 Hub 中使用 Google Workspace 配置 OIDC

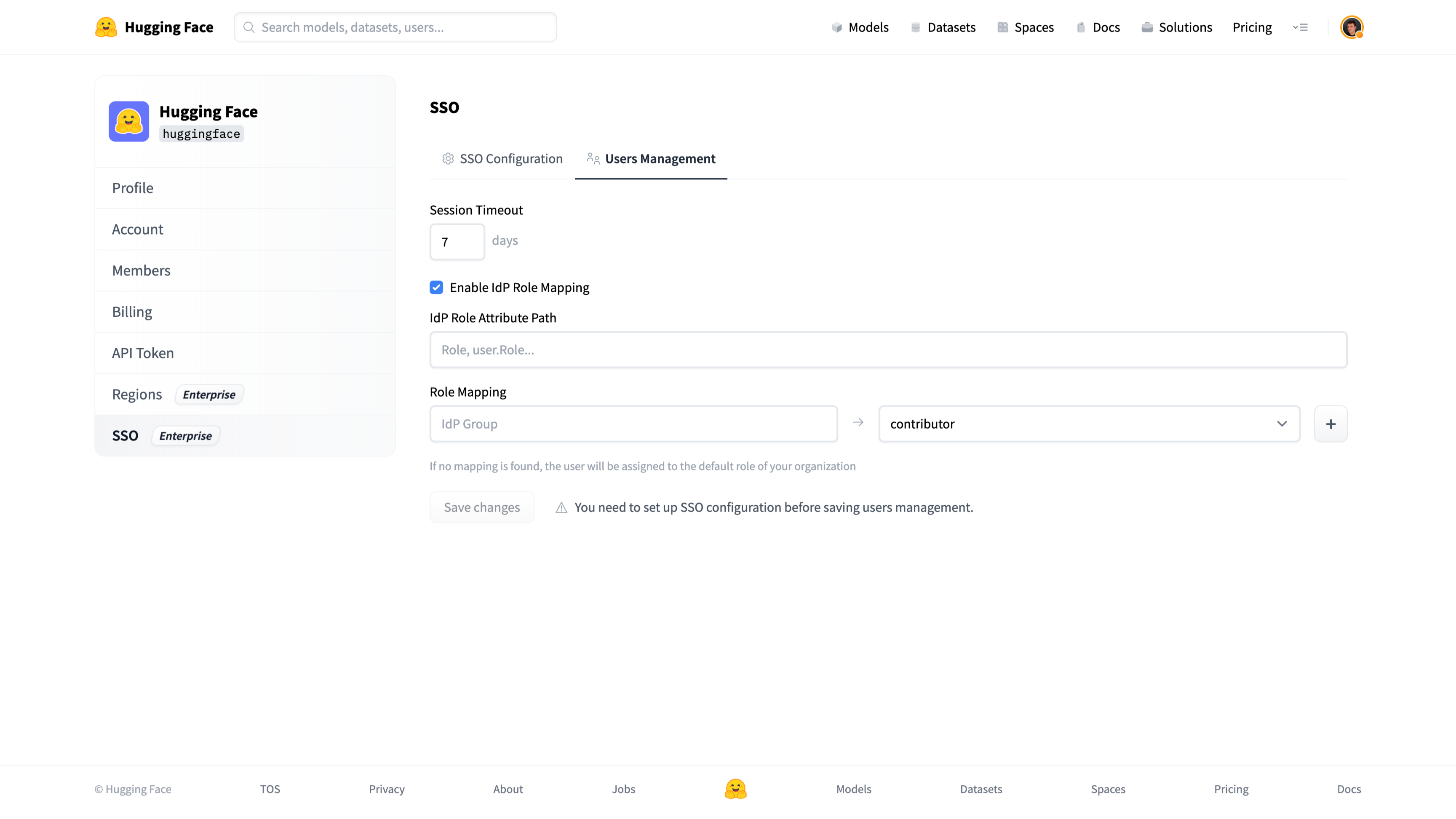

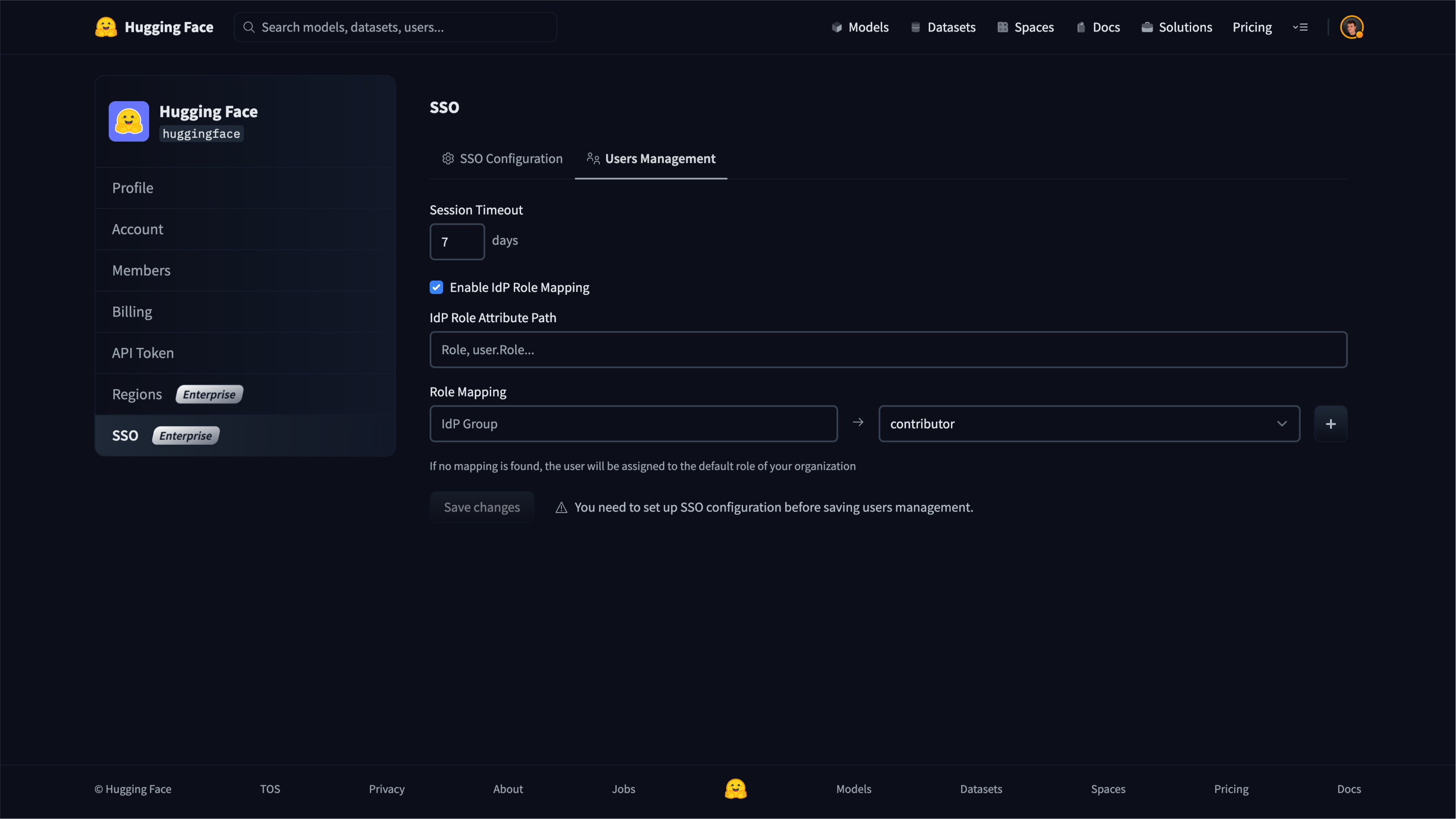

用户管理

会话超时

此值设置组织成员的会话持续时间。

在此时间之后,成员将被提示重新使用你的身份提供商进行身份验证以访问组织的资源。

默认值为 7 天。

角色映射

启用后,角色映射允许你根据身份提供商提供的数据动态地将角色分配给组织成员。

此部分允许你定义从 IdP 的用户配置文件数据到 Hugging Face 中分配角色的映射。

-

IdP 角色属性映射

指向用户 IdP 配置文件数据中属性的 JSON 路径。

-

角色映射

从 IdP 属性值到 Hugging Face 组织中分配角色的映射。

你必须至少映射一个管理员角色。

如果没有匹配项,用户将被分配组织的默认角色。默认角色可以在组织设置的 Members 部分中自定义。

角色同步在登录时执行。

资源组映射

启用后,资源组映射允许你根据身份提供商提供的数据动态地将成员分配到组织中的资源组。

-

IdP 属性路径

指向用户 IdP 配置文件数据中属性的 JSON 路径。

-

资源组映射

从 IdP 属性值到 Hugging Face 组织中资源组的映射。

如果没有匹配项,用户将不会被分配到任何资源组。

匹配电子邮件域

启用后,匹配电子邮件域仅允许组织成员在身份提供商提供的电子邮件与他们在 Hugging Face 上的电子邮件之一匹配时完成 SSO。

要添加电子邮件域,请填写"匹配电子邮件域"字段,按键盘上的 Enter,然后保存。

外部协作者

这使组织内的某些用户无需完成前面描述的单点登录(SSO)流程即可访问资源。当你与不属于组织身份提供商(IdP)但需要访问特定资源的外部方合作时,这可能很有帮助。

要将用户添加为"外部协作者",请访问组织设置中的 SSO/Users Management 部分。添加后,这些用户无需经过 SSO 流程。

但是,他们仍将受到组织访问控制(资源组)的约束。 仔细管理他们的访问权限对于维护组织的数据安全至关重要。